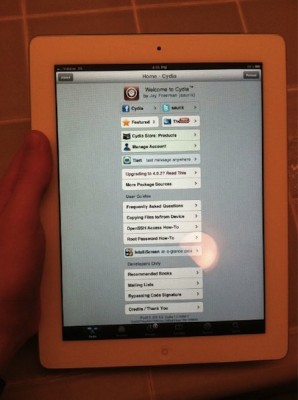

Сегодня Comex официально выпустил новый джейлбрейк для прошивки iOS 4.3.3. Поддерживаются все устройства, включая iPad 2.

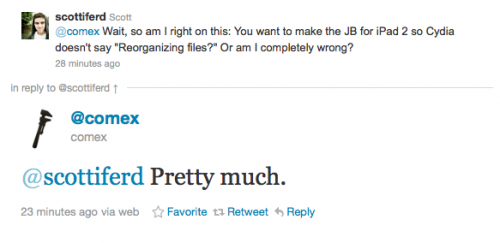

Джейлбрейк использует PDF уязвимость, схожую с той, что была в старом JailbreakMe для iOS 4.0. Джейлбрейк работает в браузере устройства и не требует подключения к компьютеру.

Для джейлбрейка зайдите на в браузере вашего iOS устройства после обновления на iOS 4.3.3 (если вам не нужен анлок). Мы скоро опубликуем пошаговые инструкции.

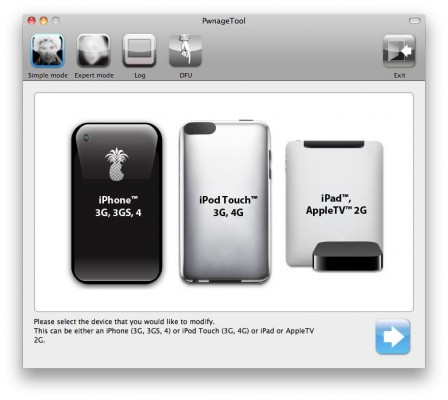

Ниже список поддерживаемых устройств и версий iOS:

- iPad 1: iOS 4.3 – 4.3.3

- iPad 2: iOS 4.3.3

- iPhone 3GS: iOS 4.3 – 4.3.3

- GSM: iOS 4.3 – 4.3.3

- iPhone 4 CDMA: iOS 4.2.6 – 4.2.8

- iPod Touch 3G: iOS 4.3, 4.3.2, 4.3.3

- iPod Touch 4G: iOS 4.3 – 4.3.3

Пошаговые инструкции для JailbreakMe: