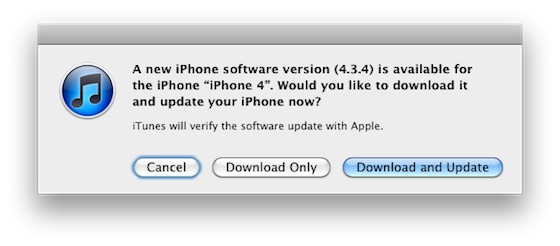

Apple недавно выпустила новую прошивку iOS 4.3.4 для , iPhone 3GS, iPad 1, iPad 2, iPod Touch 3G и iPod Touch 4G. Ниже представлены прямые сслыки для скачивания для всех поддерживаемых устройств:

Apple недавно выпустила новую прошивку iOS 4.3.4 для , iPhone 3GS, iPad 1, iPad 2, iPod Touch 3G и iPod Touch 4G. Ниже представлены прямые сслыки для скачивания для всех поддерживаемых устройств:

Apple только что выпустила новую прошивку iOS 4.3.4. Главное изменение заключается в блокировании PDF уязвимости, используемой в утилите JailbreakMe для джейлбрейка любого устройства с iOS 4.3.3.

iOS 4.3.4 Software Update

Fixes security vulnerability associated with viewing malicious PDF files.Products compatible with this software update:

• (GSM model)

• iPhone 3GS

• iPad 2

• iPad

• iPod touch (4th generation)

• iPod touch (3rd generation)

Для iPhone 4 Verizon компания Apple выпустила прошивку iOS 4.2.9.

Официальная информация доступна здесь:

Пользователям iPad 2, которые хотят использовать джейлбрейк, рекомендуется не обновляться на iOS 4.3.4.

iH8Sn0w выпустил новую версию утилиты Sn0wBreeze 2.8 b4 с поддержкой джейлбрейка последней прошивки iOS 5.0 beta 3. Sn0wBreeze, часто называемая как PwnageTool для Windows, представляет из себя утилиту для создания кастом прошивок с джейлбрейком и сохранением версии модема.

Джейлбрейк iOS 5.0 b3 будет привязанный для , iPhone 3GS (новый bootrom), iPad, iPod Touch 3G и iPod Touch 4G. Джейлбрейк отвязанный для обладателей iPhone 3GS со старой версией bootrom.

Вы можете скачать Sn0wBreeze 2.8 b4 здесь.

Официальный список изменений sn0wbreeze v2.8 beta 4 :

--------------------------------------------- sn0wbreeze v2.8b4 -- For iOS 5.0 b3(9A5259f) --------------------------------------------- * Intended only for developers (as usual). * Hacktivation is disabled (again). * MAKE SURE YOU UPDATE TO iTunes 10.5 BETA 3! --------------------------------------------- Supported Devices/Tethered? --------------------------------------------- iPhone 3G[S] (old bootrom) [UNTETHERED] iPhone 3G[S] (new bootrom) [TETHERED] iPhone 4 (GSM) [TETHERED] iPhone 4 (CDMA) [TETHERED] iPod Touch 3G [TETHERED] iPod Touch 4 [TETHERED] iPad 1G [TETHERED] --------------------------------------------- Those wondering, the jailbreakme exploit cannot be integrated into applications such as PwnageTool/redsn0w/sn0wbreeze. --------------------------------------------- redsn0w seems to be having sandbox errors due to it using the old b1 kernel. I and many others have not seen any issues with sn0wbreeze related to AppStore apps. If you prefer to use redsn0w, I am sure @MuscleNerd is working on a fix. --------------------------------------------- Download --> http://is.gd/sb28b4 --------------------------------------------- // iH8sn0w

Недавно хакер Comex нашел новую уязвимость PDF и на ее основе выпустил утилиту JailBreakMe. Это хорошие новости. Плохие же заключаются в том, что ваш iPhone, iPad и iPod Touch подвержен риску. Плохие парни могут использовать эту уязвимость и обеспечить себе полный удаленный доступ к вашему устройству.

К счастью, не надо ждать, пока Apple выпустит прошивку 4.3.4 с исправлениями. Comex сделал небольшую утилиту для исправления уязвимости JailbreakMe 3.0, чтобы пользователи смогли защитить свои уже джейлбрейкнутые устройства.

Пакет называется ‘PDF Patcher 2′, его можно установить в Cydia. Для этого, естественно, надо джейлбрейкнуть устройство. Пользуйтесь нашими пошаговыми инструкциями.

Сегодня Comex официально выпустил новый джейлбрейк для прошивки iOS 4.3.3. Поддерживаются все устройства, включая iPad 2.

Джейлбрейк использует PDF уязвимость, схожую с той, что была в старом JailbreakMe для iOS 4.0. Джейлбрейк работает в браузере устройства и не требует подключения к компьютеру.

Для джейлбрейка зайдите на в браузере вашего iOS устройства после обновления на iOS 4.3.3 (если вам не нужен анлок). Мы скоро опубликуем пошаговые инструкции.

Ниже список поддерживаемых устройств и версий iOS:

Пошаговые инструкции для JailbreakMe:

Хакер MuscleNerd отрапортовал в Твиттере, что ему уже удалось джейлбрейкнуть iOS 5. Использовалась старая добрая уязвимость LimeRa1n. Cydia и SSH прекрасно работают. В качестве доказательств хакер опубликовал 3 скриншота.

iOS5 jailbroken on ipt4g: http://is.gd/7GxIcK http://is.gd/BwPvfh via limera1n + tethered boot..not too many surprises

Cydia works fine too from quick testing (I installed SSH) http://is.gd/oADWEo

Стоит отметить, что на данный момент джейлбрейк привязанный. Это означает, что придется подключать к компьютеру при каждой перезагрузке устройства. У другого хакера с ником i0n1c уже есть наработки по отвязанному джейлбрейку. Надеемся, они подойдут и для iOS 5.

В любом случае – отличные новости!

Хакер I0n1c недавно подтвержил, что его уязвимость для отвязанного джейлбрейка iOS 4.3.1 работает и на прошивке iOS 4.3.2. Это отличные новости для всех джейлбрейкеров.

Вот, что он написал об этом в трвиттере:

Apple has been nice. I just verified that the untether vulnerability is not fixed in iOS 4.3.2 – my Ipad 1 is running untethered jailbroken

Of course the public untether binaries will not work with iOS 4.3.2 – I have to generate new untether binaries with new dyld/kernel offsets

I won’t be able to create all the untether binaries before sunday, because I will be on planes, …

The dev-team cannot produce the untether binaries on their own, because they don’t have the source code to the untether exploit.

Well from what I hear lots of the problems people had with 4.3.1 (like wifi, 3g, …) are gone in 4.3.2

Новые утилиты RedSn0w и PwnageTool для отвязанного джейлбрейка iOS 4.3.2 будут выпущены в ближайшие дни командой iPhone Dev-Team.

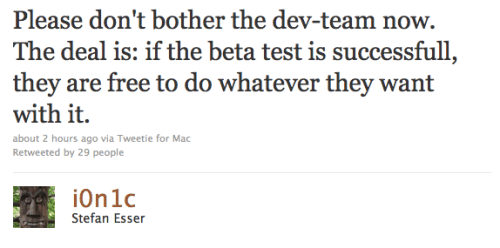

Хакер I0nic передал свою уязвимость отвязанного джейлбрейка iOS 4.3.1 команде iPhone Dev-Team. Они проведут тестирование и интегрируют его в свои утилиты – redsn0w и pwnagetool. Предполагается, что джейлбрейк будет работать на iPhone 3GS, , iPod Touch 3G, iPod Touch 4G и iPad.

Команда iphone-dev-team уже проводят бета-тестирование отвязанного джейлбрейка. так что теперь все зависит от них – какую вам дать утилиту.

Пожалуйста, не беспокойте dev-team сейчас. Сделка следующая: если все хорошо, то они могут делать все, что захотят.

I0nic недавно продемонстрировал отвязанный джейл на iPod Touch 4G. Мы все с нетерпением джем утилит.

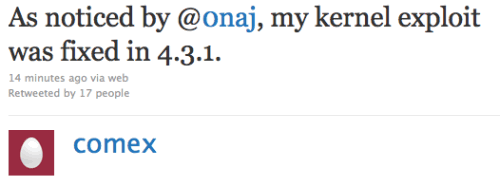

Comex, известный iPhone хакер, рассказал в твиттере, что его уязвимость для джейлбрейка была исправлена компанией Apple в последней прошивке iOS 4.3.1. Эта уязвимость позволила бы сделать джейлбрейк iPad 2.

Как заметил @0naj, моя уязвимость была закрыта в iOS 4.3.1

Не хочу быть параноиком, но ничего кроме как “утечка” в голову не приходит

Забавно, что уязвимость по сути та самая, которая использовалась в JailbreakMe 2.0.

Уязвимость находилась в прошивках с iOS 4.0.2 до 4.3, и волшебным образом исчезла из iOS 4.3.1. Удачи, @MuscleNerd и @i0nyc в поисках.

Это не очень хорошие новости, но будут найдены и другие уязвимости в прошивке 4.3.1, это лишь вопрос времени. Мы уже видели видео отвязанного джейлбрейка. Хакеры на месте не сидят.

Интересное видео для всех джейлбрейкеров. Хакер использовал утилиту sn0wbreeze, чтобы сделать привязанный джейлбрейк. Затем он установил свой код уязвимости и получил отвязанный джейлбрейк. Смотрим видео: